| vuln.sg Vulnerability Research Advisory |

by Tan Chew Keong タン チュー ケオン  概要 概要

QuarkXPress にバッファオーバーフローの脆弱性があります。悪意のある人は、この脆弱性を利用し QuarkXPress ユーザのシステムに、任意のコードを実行するこ とができます。  問題を確認したバージョン 問題を確認したバージョン

問題 問題

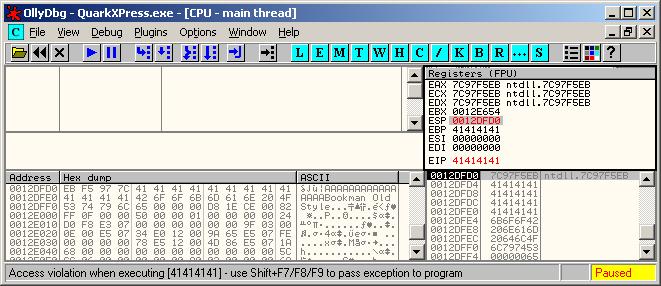

QuarkXPress の MSWord DOC ファイルのインポートフィルタ("Word 6-2000 Filter.xnt") にバッファオーバーフローの脆弱性があります。異常に長いフォント名を含んでいる MSWord 6 DOC ファイルをインポートした時、バッファオーバーフローが発生しました。悪意のある 攻撃者は、この問題を利用し WinXP SP2 で、QuarkXPress を実行するユーザの権限で任意のコードを実行できる可能性があります。 下記の Ollydbg 画面は、バッファオーバーフローを示す。

下記は脆弱性のテストのためのファイルです。この DOC ファイルは、バッファオーバーフローを利用し calc.exe を実行します。この DOC ファイルは、英語版の WinXP SP2 が必要です。

Instructions to reproduce the vulnerability:

MSWord 6 DOC ファイルをインポートしないでください。  発見と報告の経緯 発見と報告の経緯

2007年06月23日 - 脆弱性の発見。 |

| Contact |

| For further enquries, comments, suggestions or bug reports, simply email them to |