| vuln.sg Vulnerability Research Advisory |

by Tan Chew Keong タン チュー ケオン  概要 概要

yEnc32 にバッファオーバーフローの脆弱性があります。悪意のある人は、この脆弱性を利用し yEnc32 ユーザのシステムに、任意のコードを実行こ とができます。  問題を確認したバージョン 問題を確認したバージョン

問題 問題

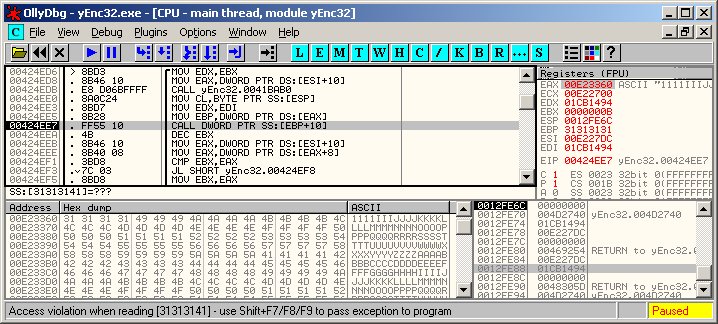

yEnc にバッファオーバーフローの脆弱性があります。それが、異常に長いファイル名のファイルを含む yenc encoded ファイルを解凍したとき、 バッファオーバーフローが発生しました。悪意のある攻撃者は、この問題を利用し yEnc32 を実行するユーザの権限で任意 のコードを実行できる可能性があります。

これは脆弱性のテストのためのファイルです。この yenc encoded ファイルは、バッファオーバーフローを利用し calc.exe を実行します。このテストファイルは、英語版の WinXP SP2 が必要です。

Instructions to reproduce the vulnerability:

Version 1.0.8.208 へのバージョンアップをしてください。修正版のダ ウンロード。  発見と報告の経緯 (GMT+8) 発見と報告の経緯 (GMT+8)

2007年05月06日 - 脆弱性の発見。 |

| Contact |

| For further enquries, comments, suggestions or bug reports, simply email them to |