| vuln.sg Vulnerability Research Advisory |

by Tan Chew Keong タン チュー ケオン  概要 概要

3D-FTP の FTP クライアントには、ディレクトリトラバーサルの脆弱性が存在します。悪意のある人は、この脆弱性を利用し FTP クライアントの作業ディレクトリを越えたディレクトリにファイルを転送する事ができます。  問題を確認したバージョン 問題を確認したバージョン

問題 問題

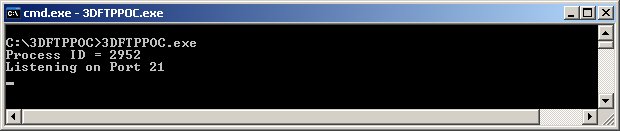

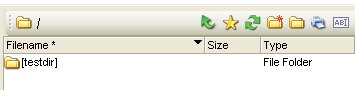

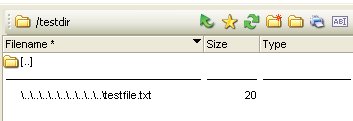

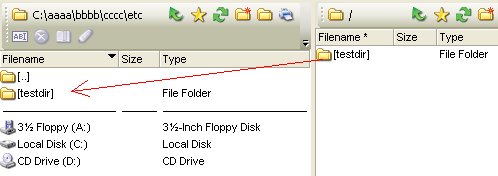

3D-FTP の FTP クライアントには、ディレクトリトラバーサルの脆弱性が存在します。悪意のある人は、この脆弱性を利用し FTP クライアントの作業ディレクトリを越えたディレクトリにファイルを転送する事ができます。 3D-FTP の FTP クライアントは、LIST/MLSD コマンドに対するレスポンスを適切に検査しないから、ディレクトリトラバーサルの脆弱性が存在します。ユーザーが、FTP サーバーから悪意のあるディレクトリをダウンロードしたら、攻撃者にユーザーの権限で FTP クライアントの作業ディレクトリを越えたディレクトリに任意のファイルを作成される可能性があります。 LIST/MLSD コマンドに対する悪意のあるレスポンスの例: Response to LIST (backslash): -rw-r--r-- 1 ftp ftp 20 Mar 01 05:37 \..\..\..\..\..\..\..\..\..\testfile.txt\r\n Response to LIST (forward-slash): -rw-r--r-- 1 ftp ftp 20 Mar 01 05:37 /../../../../../../../../../testfile.txt\r\n Response to LIST (combination): -rw-r--r-- 1 ftp ftp 20 Mar 01 05:37 ../..\/..\/..\/../..\/../..\/../testfile.txt\r\n Response to MLSD (backslash): type=file;modify=20080227074710;size=20; \..\..\..\..\..\..\..\..\..\testfile.txt\r\n Response to MLSD (forward-slash): type=file;modify=20080227074710;size=20; /../../../../../../../../../testfile.txt\r\n Response to MLSD (combination): type=file;modify=20080227074710;size=20; ../..\/..\/..\/../..\/../..\/../testfile.txt\r\n 脆弱性のテストのためのファイルは こちらです。テストの方法は下記です。 Instructions for testing FTP client:

Hence, by tricking a user to download a directory from a malicious FTP server, an attacker can potentially leverage this issue to write files into a user's Startup folder and execute arbitrary code when the user logs on.

Version 8.02 (8.0 build 2) へのバージョンアップをしてください。  発見と報告の経緯 発見と報告の経緯

2008年06月15日 - 脆弱性の発見。 |

| Contact |

| For further enquries, comments, suggestions or bug reports, simply email them to |